網絡安全領域再次傳來警訊。一個被業界專家形容為“核彈級”的高危漏洞浮出水面,其波及范圍之廣、潛在危害之深,令整個軟件行業為之震動。這不僅是對現有網絡安全防御體系的一次嚴峻考驗,更是對軟件開發流程、供應鏈安全乃至行業協作模式的一次深度拷問。

此次被曝光的漏洞,其“核彈級”的稱號并非危言聳聽。它通常具備幾個關鍵特征:存在于廣泛應用的基礎軟件、通用庫或核心框架中,這意味著其影響范圍可能橫跨操作系統、云服務、企業應用乃至無數終端設備,形成“一點突破,全網皆危”的局面。這類漏洞的利用門檻可能相對較低,但破壞力極強,攻擊者一旦成功利用,可能獲得系統的最高控制權,導致數據大規模泄露、服務癱瘓、甚至成為進一步攻擊的跳板。其修復往往牽一發而動全身,需要軟件開發商、系統集成商、運維團隊及最終用戶進行復雜的協同與升級,過程漫長且充滿不確定性。

消息一出,整個軟件行業“抖了三抖”。這種震動體現在多個層面:

1. 對軟件開發模式的沖擊: “核彈級”漏洞的根源常常可以追溯到軟件開發的生命周期早期。它迫使行業重新審視“速度至上”的開發文化。在追求快速迭代和功能上新的過程中,安全性是否被擺在了足夠優先的位置?代碼審計、依賴庫管理、安全測試等環節是否流于形式?漏洞的出現警示著,必須在設計、編碼、測試、部署的每一個環節,都深度嵌入安全思維(Security by Design),并加大對開源組件等第三方代碼的安全篩查與管理力度。

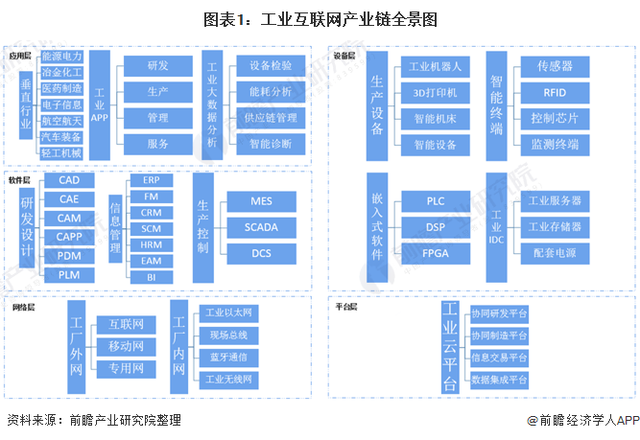

2. 對供應鏈安全的極致挑戰: 現代軟件開發高度依賴復雜的供應鏈,一個底層組件的漏洞會像多米諾骨牌一樣向上層傳遞。此次事件再次凸顯了軟件供應鏈安全的極端脆弱性。企業不僅需要確保自身代碼的安全,還必須對其供應商、所采用的開源項目及所有間接依賴的安全性有清晰的可見性和可控性。建立軟件物料清單(SBOM)正從最佳實踐演變為行業必須項。

3. 對應急響應能力的極限壓測: 面對此類廣泛存在的漏洞,從漏洞信息發布、到補丁開發、再到全球范圍內的部署應用,是一場與時間賽跑的戰役。這考驗著軟件廠商的應急響應速度、技術能力與透明度,也考驗著用戶端的漏洞管理、補丁修復效率和風險研判能力。任何一方的遲滯都可能給攻擊者留下可乘之機。

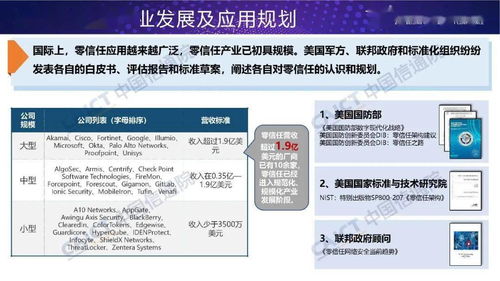

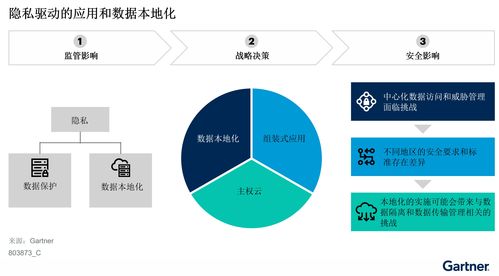

4. 對網絡安全軟件與服務的深度依賴與反思: 事件發生后,網絡安全軟件(如終端檢測與響應EDR、入侵防御系統IPS、Web應用防火墻WAF等)和服務提供商迅速行動,更新規則庫以檢測和阻斷相關攻擊。這證明了專業安全工具在縱深防御體系中的關鍵價值。但這也引發反思:傳統基于特征簽名的防御手段能否應對此類利用底層機制的新型攻擊?是否應更多轉向基于行為分析、零信任架構的主動防御模式?網絡安全軟件的開發自身,又如何確保其基礎代碼的安全,避免成為被攻破的“第一道防線”?

網絡安全軟件開發的啟示與未來:

對于網絡安全軟件開發這一細分領域而言,此次事件帶來的啟示尤為深刻:

- 自身更需“固若金湯”: 安全軟件自身的安全性是其信譽和效力的基石。開發過程必須遵循最高等級的安全標準和嚴謹的工程實踐,包括但不限于最小權限設計、代碼簽名、安全啟動、定期第三方審計等。

- 能力導向而非僅特征導向: 除了快速響應并推送漏洞檢測特征外,安全軟件應持續強化其高級威脅檢測能力,如利用沙箱分析可疑行為、通過人工智能識別異常模式、關聯分析跨終端和網絡的攻擊鏈等,以應對未知威脅和0day漏洞利用。

- 擁抱自動化與協同: 未來的安全響應將更加依賴自動化。安全軟件應能更好地與IT運維管理平臺、漏洞掃描器、威脅情報源集成,實現漏洞發現、風險評估、補丁部署或虛擬補丁應用的部分或全流程自動化,大幅縮短“暴露窗口”。

- 助力可視化與溯源: 在復雜攻擊面前,快速定位受影響資產、理解攻擊路徑至關重要。網絡安全軟件需要提供更強大的資產清點、依賴關系梳理和攻擊溯源能力,幫助組織在危機中快速厘清狀況。

總而言之,這場由“核彈級”漏洞引發的行業震動,是一次痛苦的警示,也是一次轉型的契機。它無情地揭示了在數字化進程高歌猛進背后所隱藏的集體性安全債務。對于整個軟件行業,特別是網絡安全軟件的開發者而言,唯有將安全真正內化為基因,貫穿于從理念到實踐的全過程,加強供應鏈治理,提升協同應急能力,才能在下一場未知的風暴來臨前,構筑起更為堅韌的防線。安全之路,道阻且長,行則將至。